环境搭建本文将使用PHPStudy内置的数据库来搭建SQL注入靶场环境。

浏览器插件准备为了更好地进行SQL注入测试,需要安装相关的Firefox插件:

SQL注入技术详解1. 联合注入(UNION)首先需要判断连接传参的类型:

测试方法1:

1id=1 and 1=2

如果运行成功说明参数是整数型(没有单引号包裹)

如果运行失败说明参数是字符串型(有单引号包裹)

测试方法2:

1id=1 and 1=1 #

如果运行成功,可能是:

‘id=1 and 1=1#’ (有单引号)

id的值本身是字符串

如果运行失败,说明id的值是整数型

ORDER BY探测字段数通过不断改变数字来猜测列数(字段数):

1http://192.168.149.131/sqli/Less-1/?id=1' order by 3-- -

UNION查询注入基本语法示例:

1http://192.168.149.131/sqli/Less-1/?id=-1' union select 1,2,3 -- -

说明:使用id=-1使原始查 ...

Upload-Labs 文件上传漏洞实验环境配置下载upload-labs-master并将其配置到PHPStudy的www目录下,将根文件夹重命名为up。通过访问域名+up进入靶场环境。

Pass-01漏洞描述首先上传a.php文件,发现弹窗给出了白名单文件类型.jpg|.png|.gif。禁用前端JavaScript后尝试上传。禁用js后发现上传成功且返回图片。

绕过方法方法一:检查上传入口

查看相关的代码文件

在窗口文件的上方有一个检查文件类型的语句

双击选中删除return checkFile()

再次点击上传文件即可成功上传

方法二:禁用JavaScript

F12+F1禁用js

点击上传木马会出现一个区域

右键新建标签打开图片

把新界面的网址输入到蚁剑,密码hack

右键添加数据把复制的网址和密码填进去

方法三:修改文件扩展名服务器在前端只依赖检查文件的扩展名,且文件直接使用客户端提供的filename文件:

把木马的文件格式改成允许的格式

在抓包软件内把filename改回shell.php再放行

上传成功后会显示图片样式

右键新建打开图像即可成功连接

...

DVWA–websql注入–泄露破坏数据库,数据库中可能有账号密码登敏感信息

命令执行–获取目标机器命令权限,执行非法命令,破坏或控制主机

文件上传–上传后门病毒木马到网站中,破坏网站甚至主机

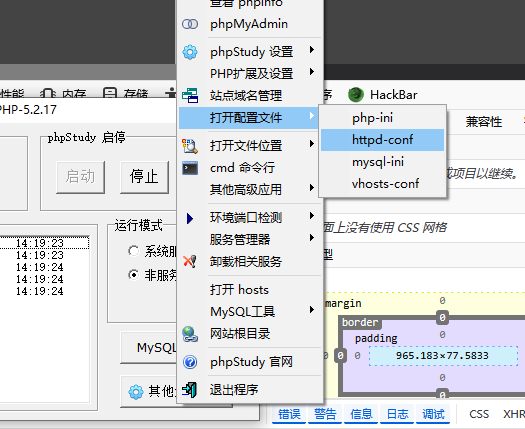

1. 靶场搭建DVWA是OWASP官方编写的php网站,包含了各种网站常见的漏洞,可以学习攻击及修复方式

1. 下载小皮并配置DVWA1. 将下载的DVWA移到小皮的www目录之下

2. 进入DVWA的config目录将里面唯一的文件后缀删掉

3. 用编译工具打开config里的文件将里面的数据库的账号密码改成root

4. 通过小皮进入DVWA注册数据库http://localhost:83/DVWA/DVWA/setup.php

点击最下面的创建即可完成创建

注:小皮的数据库不能和本地的数据库同时启动,现将本的数据库在服务中停止才能成功创建

用户名:admin 密码:password

成功登录标识

2. 命令漏洞

首先调整为低安全

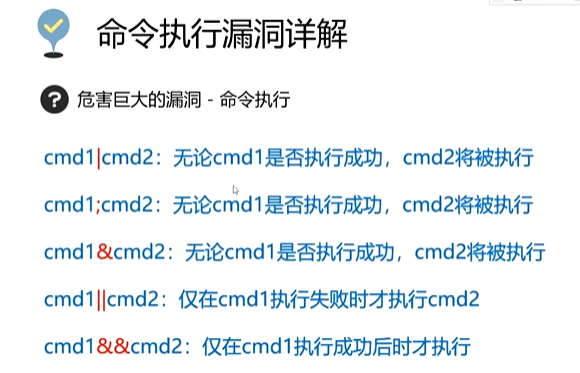

Command Injection (命令行注入):通过特殊方法,在一个关联到命令行的文本中加入非法命令,实现命令行注入

1. 避免命令 ...

技术教程

未读系统信息查看命令硬件信息

arch - 显示机器的处理器架构

dmidecode -q - 显示硬件系统部件 (SMBIOS/DMI)

hdparm -i /dev/hda - 罗列磁盘的架构特性

hdparm -tT /dev/sda - 在磁盘上执行测试读取操作

lspci -tv - 罗列 PCI 设备

lsusb -tv - 显示 USB 设备

系统信息

cat /proc/cpuinfo - 显示 CPU 信息

cat /proc/interrupts - 显示中断

cat /proc/meminfo - 校验内存使用

cat /proc/swaps - 显示使用的 swap 分区

cat /proc/version - 显示内核版本

cat /proc/net/dev - 显示网络适配器及统计

cat /proc/mounts - 显示已加载的文件系统

日期和时间

cal 2007 - 显示 2007 年的日历表

date - 显示系统日期

date 04127002007.00 - 设置日期和时间 (月日时分年.秒)

系统关机命令

telinit 0 - ...

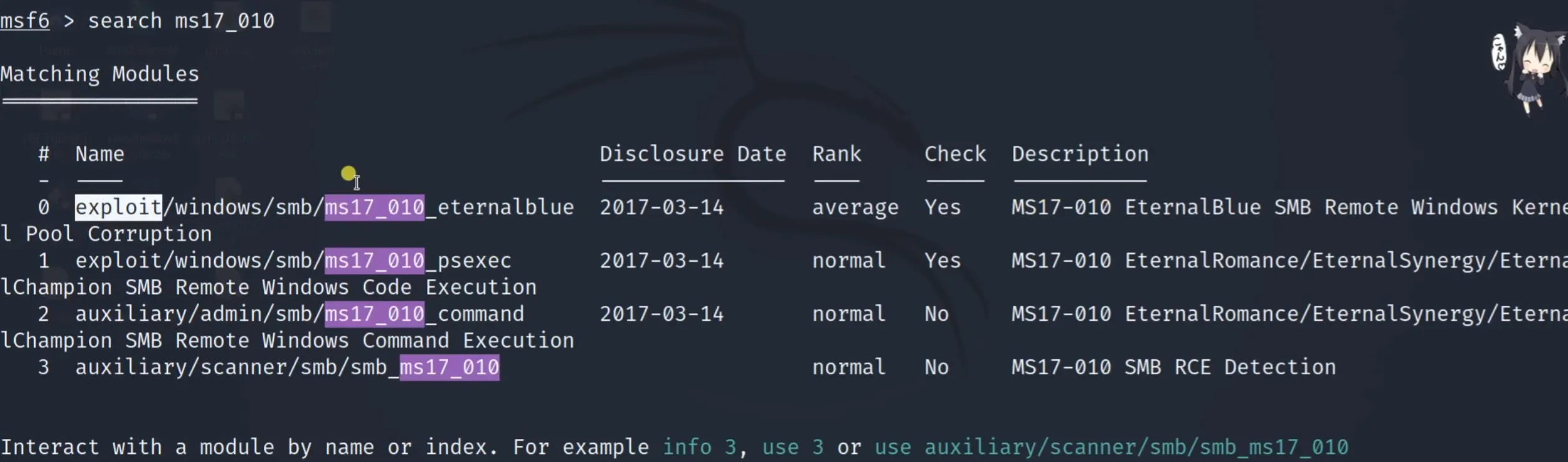

MSFconsole 永恒之蓝攻击使用命令 msfconsole 进入渗透工具,打开 MSF 的命令行模式,这样可以提高使用效率。

1. 使用模块搜索 ms17_010(使用编号搜索):

使用方法有两种:

方法一:直接使用模块名称1use exploit/windows/smb/ms17_010_eternalblue

方法二:使用编号1use 0

2. 配置组件

设置 Payload

确认 Payload 配置

3. 设置 Windows 靶机

获取靶机的 IP 地址:192.168.187.129

确认 MSF 配置

修改端口配置

确认端口修改

4. 使用 Kali 对接靶机

在 Kali 中设置 RHOSTS(指定攻击目标):

1set RHOSTS 192.168.187.129

开始攻击

MSFvenom 界面

生成恶意程序

5. Handler 配置与执行

Handler 配置选项

攻击成功

查看摄像头

6. 可用命令与操作

查看可用命令

下载恶意程序

恶意程序运行成功

总结本教程详细介绍了使用 MSFconsole ...